Server und Remote-Webserver (IIS) in einem DMZ-Netzwerk einrichten

Szenario

Sie möchten ein Desigo CC-System in einer Standalone-Konfiguration mit einem Remote-Webserver in einem getrennten DMZ-Netzwerk installieren und einrichten.

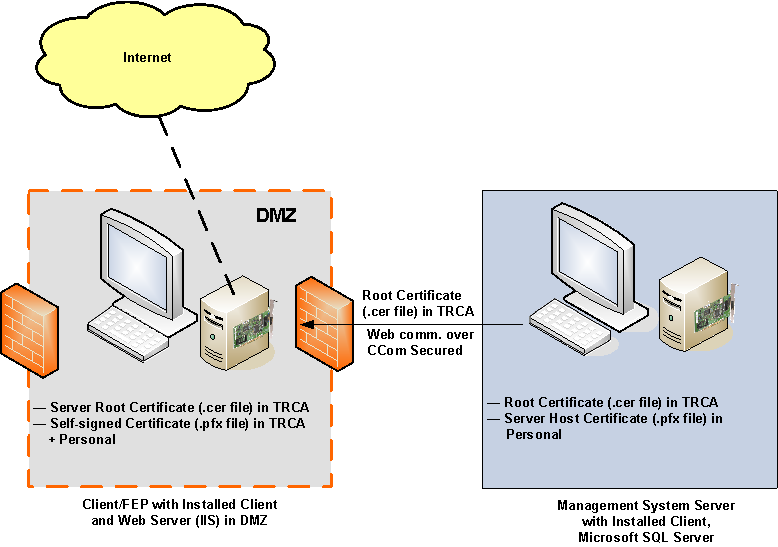

Server und Remote-Webserver (IIS) in einem DMZ-Netzwerk

Eine demilitarisierte Zone (oder kurz DMZ) ist ein Bereich in einem Netzwerk, meist zwischen zwei Firewalls, in dem Benutzer aus dem Internet eingeschränkte Zugriffsrechte auf eine definierte Gruppe von Netzwerkports und auf vordefinierte Server oder Hosts haben. Eine DMZ dient als Grenze zwischen dem Internet und dem internen Netzwerk Ihres Unternehmens. Die DMZ ist der einzige Ort in einem Unternehmensnetzwerk, in dem sowohl Internetbenutzer als auch interne Benutzer gleichzeitig zugelassen sind.

In einer DMZ-Einrichtung werden der Webserver (IIS) und der Desigo CC Server auf separaten Rechnern in unterschiedlichen Netzwerken, die durch Firewalls getrennt sind, gehostet.

In einem solchen Szenario werden in der Regel kommerzielle SSL-Zertifikate für die Website auf IIS verwendet. Zum Verifizieren der Signatur des Windows App Client kann entweder dasselbe Zertifikat oder ein separates kommerzielles oder selbst-signiertes Zertifikat genutzt werden. Sie können jedoch dasselbe Zertifikat verwenden, wenn der zur Sicherung der Website verwendete private Schlüssel exportierbar ist.

Im folgenden Abschnitt wird ein typisches Szenario für die Einrichtung eines Desigo CC Systems mit einem Remote-Webserver in einem DMZ-Netzwerk beschrieben.

Server-Bedienplatz

Ein einzelner, dedizierter Bedienplatz mit folgenden Merkmalen:

- Desigo CC Server ist installiert.

- Microsoft SQL ist auf dem Desigo CC Server installiert.

- Der Projektordner auf dem Server ist freigegeben.

- Die erforderlichen Zertifikate werden in den Windows-Zertifikatsspeicher importiert:

- Das Root-Zertifikat wird in den Speicher Stammzertifizierungsstellen importiert.

- Das Host-Zertifikat wird in den Speicher Eigene Zertifikate importiert.

- Das verwendete Host-Zertifikat muss einen privaten Schlüssel aufweisen. Für ein Root-Zertifikat wird kein privater Schlüssel benötigt.

Remote-Webserver-Bedienplatz in einer DMZ

- Ein dedizierter Bedienplatz, der als Webserver dient und die Website/Web-Applikation hostet. Um die Konfiguration der Website zu vereinfachen, wird empfohlen, die Software für den Desigo CC Client oder FEP auf diesem Rechner zu installieren.

- Der Benutzer der Web-Applikation auf dem entfernten Webserver verfügt über Zugriffsrechte auf den freigegebenen Projektordner am Server.

- Die erforderlichen Zertifikate werden in den Windows-Zertifikatsspeicher importiert:

- Das Root-Zertifikat des Host-Zertifikats für die Sicherheit des CCom-Ports wird in den Speicher Stammzertifizierungsstellen importiert

- Die Kommunikation zwischen dem Webserver und den Windows App Clients erfolgt immer gesichert. Daher ist das Erstellen der Zertifikate für die Website und die Webapplikation obligatorisch. Desigo CC unterstützt die Verwendung desselben Zertifikats oder unterschiedlicher Zertifikate für die Website und die Web-Applikation. In diesem Kapitel wird die Konfiguration des Webservers mit demselben Zertifikat für Website und Web-Applikation beschrieben.

- Das Zertifikat und der zugehörige private Schlüssel müssen in den Windows-Zertifikatsspeicher importiert werden (in den Speicher Lokaler Rechner\Eigene Zertifikate; das Root-Zertifikat muss in den Speicher Lokaler Rechner\Stammzertifizierungsstellen importiert werden). Der private Schlüssel muss als exportierbar gekennzeichnet sein.

- Wenn für die Erstellung von Website und Web-Applikation unterschiedliche kommerzielle Zertifikate verwendet werden, müssen beide im Speicher Stammzertifizierungsstellen und im Speicher Eigene Zertifikate des Windows-Zertifikatsspeichers vorhanden sein.

Sicherheit

- Systemanordnungen mit einem sicheren Server/Remote-Webserver (IIS) in einem NDM-Netzwerk erfordern eine Konfiguration hoher Sicherheit.

Verteilung der Systemkomponenten

Führen Sie die folgenden Schritte in der angegebenen Reihenfolge durch.

Remote-Webserver-Bedienplatz in einem DMZ-Netzwerk einrichten

- Stellen Sie am Remote-Webserver (IIS) in der DMZ sicher, dass die folgenden Kriterien erfüllt sind:

— Der Benutzer der Web-Applikation verfügt über Zugriffsrechte auf den freigegebenen Projektordner und auf die individuellen Ordner innerhalb des Projekts am Server (z.B. Geräte, Grafiken, Bibliotheken, Profile und Freigaben).

— Auf dem Webserver (IIS) ist dasselbe Root-Zertifikat (.cer-Datei) des CCom-Host-Zertifikats wie auf dem Server verfügbar. - IIS ist installiert und Sie haben die Standard-Website aus IIS entfernt.

- Installieren Sie folgende Option von den Distributionsmedien: Client oder FEP.

- Starten Sie die SMC.

- Wählen Sie in der SMC-Struktur den Ordner Zertifikate.

- Klicken Sie Importieren

.

.

a. Klicken Sie im Expander Zertifikat importieren die Option Durchsuchen, um die .cer-Datei des Root-Zertifikats auszuwählen.

b. Wählen Sie Als Standard festlegen. - Klicken Sie Speichern

.

. - Das Root-Zertifikat wird in den Speicher Stammzertifizierungsstellen des Windows-Zertifikatsspeichers am Client/FEP-Bedienplatz importiert.

- Klicken Sie Zertifikat erstellen

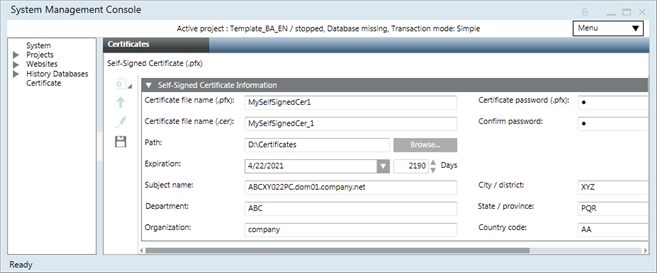

, und wählen Sie Self-Sign-Zertifikat erstellen (.pfx)

, und wählen Sie Self-Sign-Zertifikat erstellen (.pfx)  .

. - Geben Sie im Expander Self-Sign-Zertifikatsinfo die relevanten Angaben in den folgenden Feldern ein: Name der Zertifikatsdatei (.pfx und .cer) jeweils mit dem zugehörigen Passwort und Pfad.

Im Feld Antragstellername wird standardmässig der vollständige Computername des Hostrechners angezeigt (einschliesslich Domänenname, wenn der Server in einer Domäne ist). Beispiel: ABCXY022PC.dom01.company.net. - Klicken Sie Speichern

.

. - Es wird ein selbst-signiertes Zertifikat (.pfx- und .cer-Dateien) am angegebenen Speicherort erstellt.

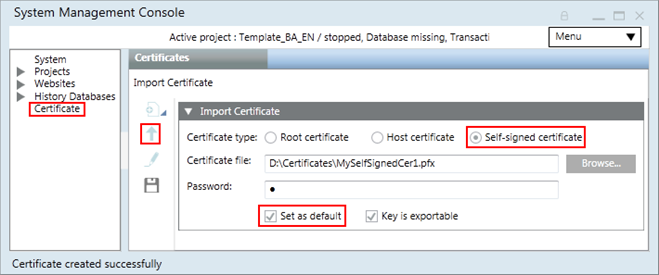

- Klicken Sie Importieren

:

:

a. Klicken Sie im Expander Zertifikat importieren die Option Durchsuchen und wählen Sie die .pfx-Datei des selbst-signierten Zertifikats aus.

b. Wählen Sie Als Standard festlegen.

c. Wählen Sie Schlüssel ist exportierbar. - Klicken Sie Speichern

.

.

- Das selbst-signierte Zertifikat wird in die Speicher Stammzertifizierungsstellen und Eigene Zertifikate des Windows-Zertifikatsspeichers importiert.

- Wählen Sie in der SMC-Struktur, den Ordner Websites.

- Klicken Sie Website erstellen

.

. - Der Expander Details wird angezeigt, in dem die Angaben für die folgenden Felder bereits ausgefüllt sind: Name, Pfad, Host-Name und Ports. Stellen Sie sicher, dass die Ports nicht in Verwendung sind. Im Feld Zertifikat ausgestellt für wird das als Standard festgelegte selbst-signierte Zertifikat angezeigt. Das Zertifikat der Website wird für die sichere Kommunikation über den HTTPs-Port verwendet. Geben Sie zusätzlich dazu die folgenden Details für die Website an:

a. Klicken Sie Durchsuchen und wählen Sie einen Benutzer für die Website aus. Der Benutzer muss ein Mitglied der Gruppe IIS_IUSRS sein. Wenn dies nicht der Fall ist, werden Sie in einer Meldung aufgefordert, den Benutzer der Gruppe IIS_IUSRS hinzuzufügen oder einen anderen Benutzer aus der Gruppe IIS_IUSRS auszuwählen.

b. Geben Sie das Passwort des ausgewählten Benutzers ein. - Klicken Sie Speichern

.

. - Eine Bestätigungsaufforderung wird angezeigt.

- Klicken Sie OK.

- Der neue Website-Ordner wird als untergeordnetes Element des Ordners Websites erstellt. Er ist standardmässig ausgewählt.

- Klicken Sie Web-Applikation erstellen

.

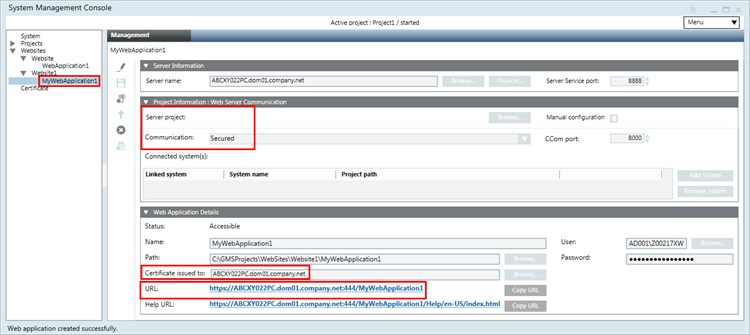

. - Der Expander Details wird angezeigt, in dem die Angaben für einige Felder bereits ausgefüllt sind. Standardmässig werden in den Feldern Zertifikat ausgestellt für, Benutzer und Passwort die gleichen Informationen angezeigt, die auf der übergeordneten Website konfiguriert wurden. Die Felder Kommunikation und CCom-Port werden gemäss dem gewählten Serverprojekt konfiguriert. Das Feld Zertifikat ausgestellt für enthält normalerweise dasselbe selbst-signierte Zertifikat, das bei Erstellung der Website konfiguriert wurde. Es wird zum Signieren der Web-Applikation verwendet. Geben Sie ferner Werte in den folgenden Feldern ein:

- Dienstport. Muss mit dem Dienstport am Server übereinstimmen.

- Servername. Suchen Sie den Server und wählen Sie ihn im Dialogfeld Bedienplatz Auswahl aus.

Der angegebene Servername muss mit dem Antragstellernamen des CCom-Host-Zertifikats übereinstimmen, das auf dem Server konfiguriert ist. - Serverprojektname. Klicken Sie Projekte.

- Freigegebener Projektpfad

- Name der Web-Applikation

- Klicken Sie Speichern

.

. - Eine Bestätigungsaufforderung wird angezeigt.

- Klicken Sie Ja.

- Die URLs für die Web-Applikation (http und https) werden erstellt.

- Klicken Sie die URL der Web-Applikation und installieren Sie die Zertifikate der Web-Applikation.

Hinweis: Sie können von einem beliebigen anderen Rechner aus auf die URL zugreifen (ohne die Web-Kommunikation zu sichern) und mit dem Web/Windows App Client arbeiten. - Starten Sie den Windows App Client und arbeiten Sie damit.

Server-Bedienplatz einrichten

- Installieren Sie folgende Option von den Distributionsmedien: Server.

- Starten Sie die SMC.

- Wählen Sie in der SMC-Struktur die Option Zertifikate und führen Sie dann die folgenden Aktionen aus:

- Klicken Sie Zertifikat erstellen

, und wählen Sie Root-Zertifikat erstellen (.pfx)

, und wählen Sie Root-Zertifikat erstellen (.pfx)  .

. - Geben Sie im Expander Angaben zum ROOT-Zertifikat folgende Details ein: Name der Zertifikatsdatei (.pfx und .cer) jeweils mit dem zugehörigen Passwort und Pfad auf der Festplatte. In das Feld Antragstellername wird automatisch GMS Root-Zertifikat eingefügt.

- Klicken Sie Speichern

.

. - Es wird ein Root-Zertifikat (.pfx- und .cer-Dateien) erstellt und im konfigurierten Pfad gespeichert.

- Klicken Sie Zertifikat erstellen

, und wählen Sie Host-Zertifikat erstellen (.pfx)

, und wählen Sie Host-Zertifikat erstellen (.pfx)  .

. - Geben Sie im Expander Angaben zum Host-Zertifikat folgende Details ein: Root-Zertifikat mit dem zugehörigen Passwort, Zertifikatsdateiname (.pfx) mit dem zugehörigen Passwort, Zertifikatsdateiname (.cer), Pfad auf der Festplatte usw.

Im Feld Antragstellername wird standardmässig der vollständige Computername des Servers angezeigt (einschliesslich Domänenname, wenn der Server in einer Domäne ist). Beispiel: ABCXY022PC.dom01.company.net. - Klicken Sie Speichern

.

. - Unter Verwendung des Root-Zertifikats wird ein Host-Zertifikat für den Server (.pfx- und .cer-Dateien) im konfigurierten Pfad erstellt.

- Klicken Sie Import

und führen Sie die folgenden Aktionen aus:

und führen Sie die folgenden Aktionen aus:

a. Klicken Sie im Expander Zertifikat importieren die Option Durchsuchen, um die .cer-Datei des Root-Zertifikats auszuwählen.

b. Wählen Sie Als Standard festlegen. - Klicken Sie Speichern

.

. - Das Root-Zertifikat wird in den Speicher Stammzertifizierungsstellen des Windows-Zertifikatsspeichers importiert.

- Klicken Sie Import

und führen Sie die folgenden Aktionen aus:

und führen Sie die folgenden Aktionen aus:

a. Klicken Sie im Expander Zertifikat importieren die Option Durchsuchen, um die .pfx-Datei des Host-Zertifikats für den Server auszuwählen.

b. Geben Sie das Passwort für das Host-Zertifikat ein.

c. Wählen Sie Als Standard festlegen.

d. Wählen Sie Schlüssel ist exportierbar. - Klicken Sie Speichern

.

. - Das Host-Zertifikat wird in den Speicher Eigene Zertifikate des Windows-Zertifikatsspeichers importiert.

- Wählen Sie in der SMC-Struktur die Option Projekte.

- Sie haben die folgenden Möglichkeiten:

- Klicken Sie Neu von Vorlage

, um eine Projektvorlage auf dem Server wiederherzustellen.

, um eine Projektvorlage auf dem Server wiederherzustellen. - Klicken Sie Projekt erstellen

, um ein neues Projekt zu erstellen.

, um ein neues Projekt zu erstellen.

Hinweis: Wenn Sie über ein Projekt-Backup verfügen, können Sie dieses über das Symbol Projekt wiederherstellen wiederherstellen. Vergewissern Sie sich jedoch vor der Wiederherstellung eines Projekts, dass alle im Projekt-Backup enthaltenen Erweiterungen im System installiert sind. Andernfalls wird eine Warnung angezeigt.

wiederherstellen. Vergewissern Sie sich jedoch vor der Wiederherstellung eines Projekts, dass alle im Projekt-Backup enthaltenen Erweiterungen im System installiert sind. Andernfalls wird eine Warnung angezeigt. - Füllen Sie in den eingeblendeten Expandern für ein neues Projekt die erforderlichen Angaben aus, wie z.B. Projektname, Benutzerdaten, und History-Datenbank (HDB).

Hinweis: Wenn die HDB bereits mit einem anderen Projekt verknüpft ist, wird beim Speichern des Projekts eine Bestätigungsmeldung angezeigt. - Klicken Sie Projekt speichern

.

. - Eine Bestätigungsaufforderung wird angezeigt.

- Klicken Sie OK.

- Die gewählte Projektvorlage wird wiederhergestellt (oder ein neues Projekt wird angelegt) und in der SMC-Struktur wird ein neuer Ordner erstellt und ausgewählt.

- (Gilt nur für wiederhergestellte Projekte mit dem Projektstatus Veraltet –bei Upgrade prüfen.) Klicken Sie Option Upgrade

.

. - Eine Bestätigungsaufforderung wird angezeigt.

- Klicken Sie OK.

- Das Projekt wird auf die aktuelle Schemaversion aktualisiert.

- Klicken Sie Bearbeiten

.

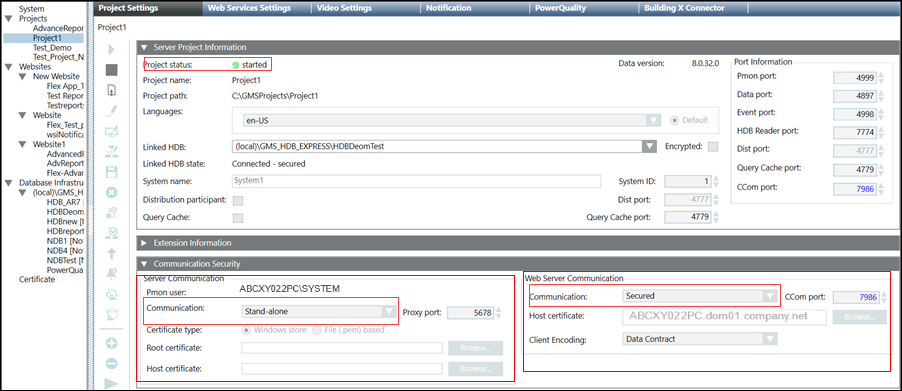

. - Wählen Sie im Expander Sicherheit im Abschnitt CCom-Port-Einstellungen für Web-Kommunikation die Option Gesichert aus. Vergewissern Sie sich, dass für die Client-Server-Kommunikation der Modus Unabhängig eingestellt ist.

- Im Feld Host-Zertifikat wird das als Standard festgelegte Host-Zertifikat angezeigt.

- Klicken Sie Projekt speichern

.

. - Es wird eine Meldung mit dem Hinweis angezeigt, dass Sie die mit diesem Projekt verknüpften Web-Applikationen auf dem Client/FEP bearbeiten, mit dem Server abgleichen und speichern müssen.

- Klicken Sie OK.

- Ein Projekt wird gespeichert, in dem Client-Server-Kommunikation auf Unabhängig und Web-Kommunikation auf Gesichert eingestellt ist.

- Wenn es sich hierbei um das erste Projekt handelt, wird es automatisch aktiviert.

- Klicken Sie Projekt starten

, um das Projekt zu starten.

, um das Projekt zu starten. - Um einen Remote-Webserver (IIS) in einem DMZ-Netzwerk verwenden zu können, müssen Sie den Projektordner am Server für den Benutzer der Web-Applikation freigeben.