Expander Kommunikationssicherheit

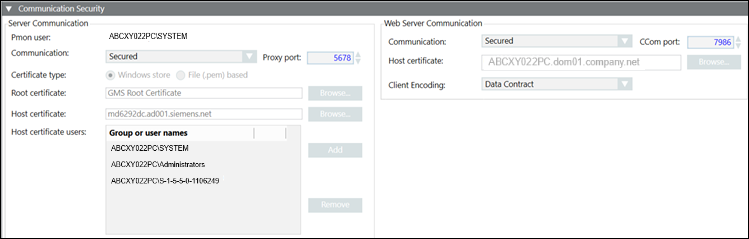

Der Expander Kommunikationssicherheit erlaubt es Ihnen, den Proxy-Port für eine gesicherte Client-Server-Kommunikation zu konfigurieren. Sie können die Sicherheitseinstellungen für die Client-Server-Kommunikation und die Web-Kommunikation mit Zertifikaten konfigurieren.

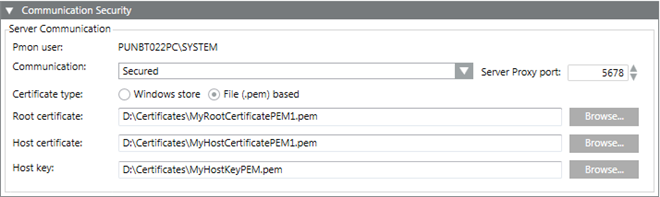

Zum Sichern der Client-Server-Kommunikation können Sie entweder dateibasierte Zertifikate (.pem) oder Zertifikate aus dem Windows-Speicher verwenden. Die dateibasierten Zertifikate (.pem) müssen auf der Festplatte verfügbar sein. Die Zertifikate aus dem Windows-Speicher müssen in den entsprechenden Windows-Zertifikatsspeicher importiert werden.

Die Webserver-Kommunikation über den CCom-Port kann nur mit Zertifikaten aus dem Windows-Speicher gesichert werden.

Auf einer Server-SMC

Wenn Sie auf einer Server-SMC ein Projekt bearbeiten, können Sie die Sicherheitseinstellungen für die Client-Server-Kommunikation im Abschnitt Serverkommunikation konfigurieren. Ferner können Sie die Einstellungen für die Webserver-Kommunikation und die CCom-Port-Nummer ändern.

Expander Kommunikationssicherheit – Abschnitt Server-Kommunikation

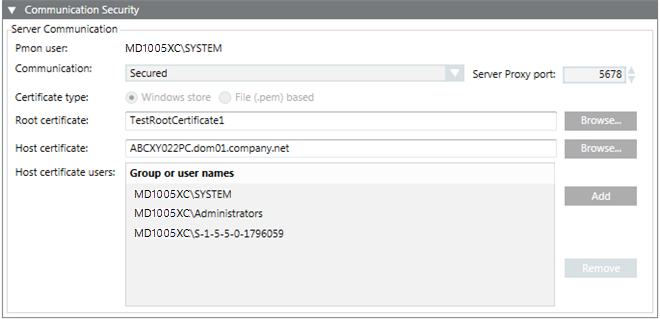

Im Abschnitt Projekteinstellungen des Expanders Kommunikationssicherheit können Sie die Projektdetails konfigurieren, einschliesslich des Kommunikationstyps, der Proxy-Port-Nummer des Servers und Windows-Speicher oder dateibasiert (.pem).

|

Abschnitt Projekteinstellungen | |

Element | Beschreibung |

Prozesskonto (Pmon) | Zeigt den für das aktuelle Projekt konfigurierten Pmon-Benutzer an. Wenn Sie den Systembenutzer nach der Projekterstellung ändern, führt dies zu einem Unterschied zwischen dem Systembenutzer und dem Pmon und das Pmon wird in Rot angezeigt. Um die Einstellungen zu synchronisieren, müssen Sie das Projekt stoppen, bearbeiten und speichern. |

Kommunikation | Die Kommunikation zwischen dem Serverprojekt und dem mit ihm verbundenen Client kann gesichert werden. Die folgenden Client-Server-Kommunikationstypen stehen zur Verfügung: |

Server-Proxy-Port | Dieses Feld ist nur aktiviert, wenn der Kommunikationstyp auf Gesichert eingestellt ist. |

Zertifikatstyp | Dieses Feld ist nur aktiviert, wenn der Kommunikationstyp auf Gesichert eingestellt ist. Bei Zertifikatstyp ist als Vorgabe Windows-Zertifikatsspeicher aktiviert. Sie können dies ändern und die Option Dateibasiert (.pem) wählen. |

Root-Zertifikat | Dieses Feld ist nur aktiviert, wenn die Client-Server-Kommunikation Gesichert gewählt ist. Es zeigt als Vorgabe das Root-Zertifikat an, das Sie als Standard festgelegt haben. |

Host-Zertifikat | Dieses Feld ist nur aktiviert, wenn der Kommunikationstyp auf Gesichert eingestellt ist. Es zeigt als Vorgabe das Host-Zertifikat an, das Sie als Standard festgelegt haben. |

Host-Zertifikatbenutzer | Dieses Feld ist nur für gesicherte Client-Server-Kommunikation und Zertifikate des Windows-Zertifikatsspeichers verfügbar. |

Hostschlüssel | Dies ist nur aktiviert, wenn Sie den Kommunikationstyp als gesichert und den Zertifikatstyp als dateibasiert (.pem) festlegen. Sie können auf der Festplatte nach dem Hostschlüsselzertifikat suchen. Dieses Feld ist nur für dateibasierte Zertifikate (.pem) verfügbar. |

Expander Kommunikationssicherheit – Webserver-Kommunikation

Die Gruppe Webserver-Kommunikation im Expander Kommunikationssicherheit ermöglicht Ihnen, eine sichere Webkommunikation zwischen Serverprojekt und IIS (üblicherweise dem Remote-Webserver) zu konfigurieren, die über den CCom-Port stattfindet. Die Kommunikation wird mit einem Host-Zertifikat gesichert.

Zur Sicherung der Kommunikation zwischen dem Server und dem lokalen Webserver können Sie die Webserver-Kommunikation Lokal belassen.

Sie können die Webserverkommunikation während der Erstellung und Bearbeitung des Projekts auf Server- oder Client/FEP-Installationen konfigurieren.

Hinweis:

In der Version 5.0 wird der Kommunikationstyp Ungesichert durch Lokal ersetzt. Es wird empfohlen, die Kommunikation für alle entfernten Web-Applikationen auf Gesichert zu setzen, da die Ungesicherte Kommunikation nicht funktionieren wird.

|

Expander Kommunikationssicherheit | |

Element | Beschreibung |

Kommunikation | Sie können die Kommunikation zwischen dem Server und dem Webserver (IIS) sichern, indem Sie den CCom-Port und ein Host-Zertifikat einstellen. Der Webserver (IIS) muss auf demselben Computer wie der Server (als lokaler Webserver) oder kann auf einem separaten Computer installiert sein (der als Remote-Webserver fungiert). |

CCom-Port | (Nur auf dem Server-SMC) Die Standard-Portnummer ist 8000 und der unterstützte Bereich ist 1 bis 65535. Der CCom-Port wird vom CCom-Manager eines Projekts verwendet, um mit dem Webserver (IIS) zu kommunizieren, der für die Arbeit mit dem Windows App Client erforderlich ist. |

Host-Zertifikat | Dieses Feld ist nur aktiviert, wenn Sie aus der Dropdown-Liste der Web-Kommunikation Gesichert ausgewählt haben. Es zeigt als Vorgabe das Host-Zertifikat an, das Sie als Standard festgelegt haben. Sie können jedoch im Dialogfeld Zertifikat auswählen ein anderes Host-Zertifikat oder selbst-signiertes Zertifikat auswählen. |

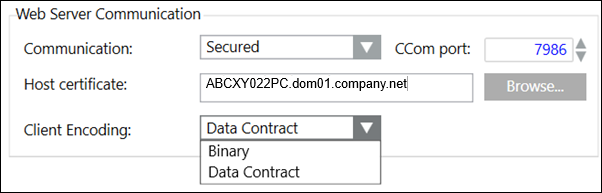

Client-Kodierung | Wenn der Web-Server-Kommunikationsmodus Gesichert/Lokal ist, wird die Client-Kodierung ( Datenvertrag/Binär) in der Web-Server-Kommunikationverfügbar. In der Dropdown-Liste Client-Kodierung wird standardmässig Datenvertrag angezeigt. |

Auf einer Client/FEP-SMC im automatischen Modus

Wenn Sie ein Projekt auf einer Client/FEP-SMC bearbeiten, können Sie im Expander Kommunikationssicherheit unter Serverkommunikation sowohl im automatischen Konfigurationsmodus als auch im manuellen Konfigurationsmodus die Sicherheitseinstellungen konfigurieren.

Im automatischen Modus werden nach Auswahl des Servers und des Serverprojekts die entsprechenden Sicherheitseinstellungen für das Projekt automatisch eingestellt. Wenn Sie zum Beispiel ein ungesichertes bzw. Standalone-Projekt auswählen, werden alle Felder im Expander Kommunikationssicherheit deaktiviert.

Bei Auswahl eines gesicherten Serverprojekts wird der Zertifikatstyp entsprechend dem Typ im Serverprojekt eingestellt. Wenn Sie zum Beispiel ein gesichertes Serverprojekt auswählen, das für die sichere Kommunikation Zertifikate aus dem Windows-Speicher verwendet, wird während der Erstellung/Änderung des Client/FEP-Projekts für Zertifikatstyp automatisch Windows-Zertifikatsspeicher eingestellt. Beachten Sie, dass Sie für Zertifikate des Typs Windows-Zertifikatspeicher die Host-Zertifikat-Benutzer hinzufügen müssen, die den Desigo CC Client auf dem Client/FEP starten können.

Auf einer Client/FEP-SMC im manuellen Modus

Wenn Sie das Client/FEP-Projekt im manuellen Konfigurationsmodus bearbeiten, müssen Sie unter Serverkommunikation die gleichen Angaben machen wie im ausgewählten Serverprojekt.

Hinweis 1:

Wenn Sie bei der Änderung eines Projekts auf dem Client/FEP ein Serverprojekt mit gesicherter Client-Server-Kommunikation auswählen, müssen Sie dasselbe Root-Zertifikat wie für die Client-Server-Kommunikation des ausgewählten Serverprojekts bereitstellen. Es kann ein anderes Host-Zertifikat verwendet werden, dieses muss jedoch mit dem auf dem Client/FEP bereitgestellten Root-Zertifikat erstellt werden. Andernfalls startet die Desigo CC Client-Applikation nicht.

Hinweis 2:

Das Host-Zertifikat wird vom Desigo CC Client/FEP verwendet. Der am Client/FEP-Betriebssystem angemeldete Benutzer benötigt daher Zugriff auf den privaten Schlüssel des Host-Zertifikats im Windows-Zertifikatsspeicher.

Hinweis 3: Auf Server/Client-Bedienplätzen werden für Zertifikate aus dem Windows-Zertifikatspeicher nur Zertifikate mit RSA-Signaturalgorithmus unterstützt. CNG-Zertifikate werden nicht unterstützt.