Server und Remote-Webserver (IIS) in einem DMZ-Netzwerk

Eine demilitarisierte Zone (oder kurz DMZ) ist ein Bereich in einem Netzwerk, meist zwischen zwei Firewalls, in dem Benutzer aus dem Internet eingeschränkte Zugriffsrechte auf eine definierte Gruppe von Netzwerkports und auf vordefinierte Server oder Hosts haben. Eine DMZ dient als Grenze zwischen dem Internet und dem internen Netzwerk Ihres Unternehmens. Die DMZ ist der einzige Ort in einem Unternehmensnetzwerk, in dem sowohl Internetbenutzer als auch interne Benutzer gleichzeitig zugelassen sind.

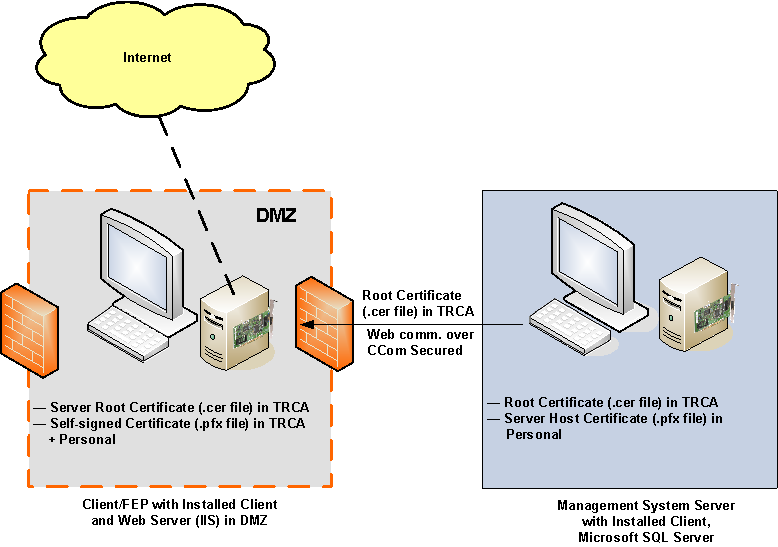

In einer DMZ-Einrichtung werden der Webserver (IIS) und der Desigo CC Server auf separaten Rechnern in unterschiedlichen Netzwerken, die durch Firewalls getrennt sind, gehostet.

In einem solchen Szenario werden in der Regel kommerzielle SSL-Zertifikate für die Website auf IIS verwendet. Zum Verifizieren der Signatur des Windows App Client kann entweder dasselbe Zertifikat oder ein separates kommerzielles oder selbst-signiertes Zertifikat genutzt werden. Sie können jedoch dasselbe Zertifikat verwenden, wenn der zur Sicherung der Website verwendete private Schlüssel exportierbar ist.

Im folgenden Abschnitt wird ein typisches Szenario für die Einrichtung eines Desigo CC Systems mit einem Remote-Webserver in einem DMZ-Netzwerk beschrieben.

Server-Bedienplatz

Ein einzelner, dedizierter Bedienplatz mit folgenden Merkmalen:

- Der Desigo CC Server ist installiert.

- Microsoft SQL ist auf dem Desigo CC Server installiert.

- Der Projektordner auf dem Server ist freigegeben.

- Die erforderlichen Zertifikate werden in den Windows-Zertifikatsspeicher importiert:

- Das Root-Zertifikat wird in den Speicher Stammzertifizierungsstellen importiert.

- Das Host-Zertifikat wird in den Speicher Eigene Zertifikate importiert.

- Das verwendete Host-Zertifikat muss einen privaten Schlüssel aufweisen. Für ein Root-Zertifikat wird kein privater Schlüssel benötigt.

Remote-Webserver-Bedienplatz in einer DMZ

- Ein dedizierter Bedienplatz, der als Webserver dient und die Website/Applikation hostet. Um die Konfiguration der Website zu vereinfachen, wird empfohlen, die Software für den Desigo CC Client oder FEP auf diesem Rechner zu installieren.

- Der Benutzer der Web-Applikation auf dem entfernten Webserver verfügt über Zugriffsrechte auf den freigegebenen Projektordner am Server.

- Die erforderlichen Zertifikate werden in den Windows-Zertifikatsspeicher importiert:

- Das Root-Zertifikat des Host-Zertifikats für die Sicherheit des CCom-Ports wird in den Speicher Stammzertifizierungsstellen importiert

- Die Kommunikation zwischen dem Webserver und den Windows App Clients erfolgt immer gesichert. Die Erstellung der Zertifikate für die Website und Web-Applikation ist demzufolge obligatorisch. Desigo CC unterstützt die Verwendung desselben Zertifikats oder unterschiedlicher Zertifikate für die Website und die Web-Applikation. In diesem Kapitel wird die Konfiguration des Webservers mit demselben Zertifikat für Website und Web-Applikation beschrieben.

- Das Zertifikat und der zugehörige private Schlüssel müssen in den Windows-Zertifikatsspeicher importiert werden (in den Speicher Lokaler Rechner\Eigene Zertifikate; das Root-Zertifikat muss in den Speicher Lokaler Rechner\Stammzertifizierungsstellen importiert werden). Der private Schlüssel muss als exportierbar gekennzeichnet sein.

- Wenn für die Erstellung von Website und Web-Applikation unterschiedliche kommerzielle Zertifikate verwendet werden, müssen beide im Speicher Stammzertifizierungsstellen und im Speicher Eigene Zertifikate des Windows-Zertifikatsspeichers vorhanden sein.

Sicherheit

- Systemanordnungen mit einem sicheren Server/Remote-Webserver (IIS) in einem NDM-Netzwerk erfordern eine Konfiguration hoher Sicherheit.

Verteilung der Systemkomponenten